こんにちは、ManageEngineエンジニアのゆらさんです。

みなさんの会社では、社内に存在するすべての資産(ハードウェア、仮想装置、非IT資産、ソフトウェア、ライセンスなど)の「最新の情報」一覧ですぐに確認することができますか?

「IT資産管理の必要性」、「IT資産管理の目的」などなど…IT資産管理に関する言葉をよく目にするようになりました。

では、どうしてIT資産管理を実装・管理する必要があると言われているのでしょうか。

今回は、IT資産管理の目的、導入によるメリットと、実装する際のベストプラクティスについてお話ししようと思います。

目次

|

IT資産管理とは

IT資産管理とは、社内で保有するすべてのハードウェア、仮想装置、非IT資産、ソフトウェア、ライセンス、ドキュメントなどを1か所から追跡(トラック)、および、管理することです。

適切にIT資産を一元管理することで、IT環境の詳細な可視化と迅速な制御(コントロール)が可能になります。

IT資産を管理するにあたってぶつかる課題

IT化(Information Technology:情報技術)が進んで早数十年。現在「IT資産を持っていない会社」は、ほぼ無いと考えられます。

そんな中、IT資産の管理方法、制御(コントロール)に課題を感じている企業様は多くなっています。

例として、以下のような課題感をもったお声をたびたび耳にします。

- IT資産の棚卸作業を、目で確認し、エクセルシート(表計算シート)に手で入力している。そのため、人的ミスが多発している。

- 未使用のハードウェアおよびソフトウェアアプリケーションがあるのに、新しい資産を購入して、後で在庫があることに気付く。

- ハードウェアの老朽化が思った以上に進んでいて、突然サーバーが停止したりする。

- 資産をすべては把握していないため、効果的な購買決定ができていない。

- ハードウェアおよびソフトウェアアプリケーションがなくなったことがある。紛失したのか盗難されたのかすらわからない。

IT資産管理の目的(メリット)

資産を適切に管理することで、以下のようなたくさんのメリットがあります。

- IT資産の棚卸作業の自動化

- 保守コストの削減

- 資産の使用状況の最適化

- 老朽化したハードウェアがITサービスに及ぼす悪影響の可視化

- インシデント、問題、または変更によって影響を受ける資産の把握

- 効果的な購買決定、正確な予算の策定(コストカット)

- 紛失・盗難されたハードウェアおよびソフトウェアアプリケーションの特定、制御(コントロール)

- Gartner(ガートナー)によると、資産の約5%が毎年盗難されていると言われています。盗難されると、物理的な損失だけでなく、データ漏洩による損失も発生します。漏洩したデータの機密性の高さによっては、警察への報告が必要になる可能性もあります。このようなリスク、事業への影響を最小限に留めるためには、できるだけ早く盗難された資産を特定して対処する必要があります。

- セキュリティリスクの低減

- IT資産台帳として利用。コンプライアンスを維持し、定期/不定期的に実施される監査への対応

※ITIL(IT Infrastructure Library®)はAXELOS Limitedの登録商標です。

■ IT資産管理のちょこっと参考事例

IT資産管理に関連する3つの事例を見てみましょう。

[1] IT支出の大幅で効率的なコストカット

- 会社が所有しているすべてのライセンスを使用していますか?

- 会社が認識していないサーバーがありますか?使用していますか?

- 会社は未使用のハードウェアを保守していますか?

カリフォルニアの大規模な医療機関では、いろいろなIT資産と未使用のライセンスが散財していました。そこで、「資産の不要なメンテナンス工数の削減、ライセンス料金、既存のライセンスの使用率を最適化すること」を目標とし、上記質問に回答しながら対応しました。

これにより、わずか3年間で300万ドル(日本円にして約3.3億円)を節約することができました。

[2] 資産の紛失の早期発見、対応の重要性

ロンドンの法務省は、機密情報の囚人のデータを紛失しました。刑務所当局は、ハードディスクを暗号化しておらず、また、ハードウェア資産の追跡および維持するための適切なシステムも持っていませんでした。そのため、セキュリティ的な適切な対応をとることもできませんでした。結果、180,000ユーロの罰金が科されました。

[3] IT資産管理を実践していたことによる早期復旧、業務再開

マリオットホテルは9月11日のアメリカ同時多発テロ事件で大きな被害を受けました。主要サーバーには、クライアントとスタッフの機密データが保存されていました。

しかし、既に資産管理ツールを使用して情報を適切に管理していたため、元のサーバー構成を簡単に取得し、再構築、データを回復することが可能でした。

IT資産管理の7つのベストプラクティス

では、IT資産管理(ITAM)の課題を克服し、最大限の利益を得るためにはどのように実践すればいいのでしょうか。

以下の7つのベストプラクティスを実践することで、IT資産の管理方法に革命を起こすことが可能です。

01 資産をディスカバリーして、インベントリを構築(一覧を作成)

目標:資産が何で、どこにあるかを特定し、適切に分類。可視性を向上します。

02 資産のライフサイクルを追跡

目標:社内にある各資産の現在の状態(依頼、購入から廃棄まで)を知り、要件、事業の状況に合わせて適切に購入計画を策定することが可能になります。

03 ソフトウェアとライセンスを一元管理

目標:リアルタイムで最新情報を維持し、ソフトウェアライセンスの使用状況を最適化します。また、有効期限も管理してコンプライアンスに準拠します。

04 IT資産管理(ITAM)と他のITILプロセスを連携

目標:ITインフラストラクチャが他のビジネスサービス(インシデント管理、問題管理、変更管理など)にどのようにマッピングされているかを可視化し、分析と解決を容易にします。

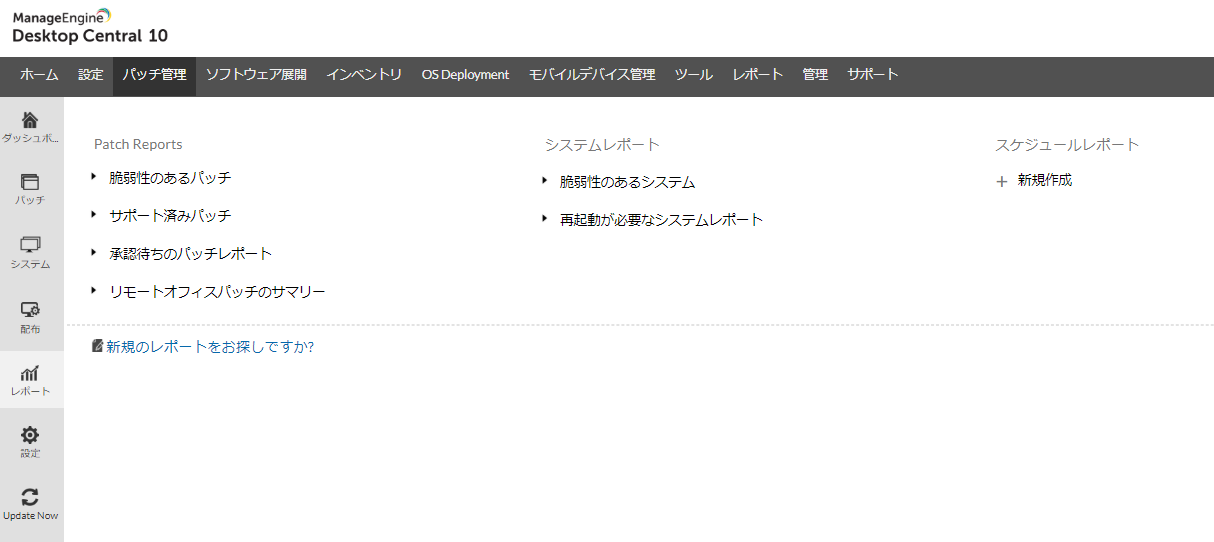

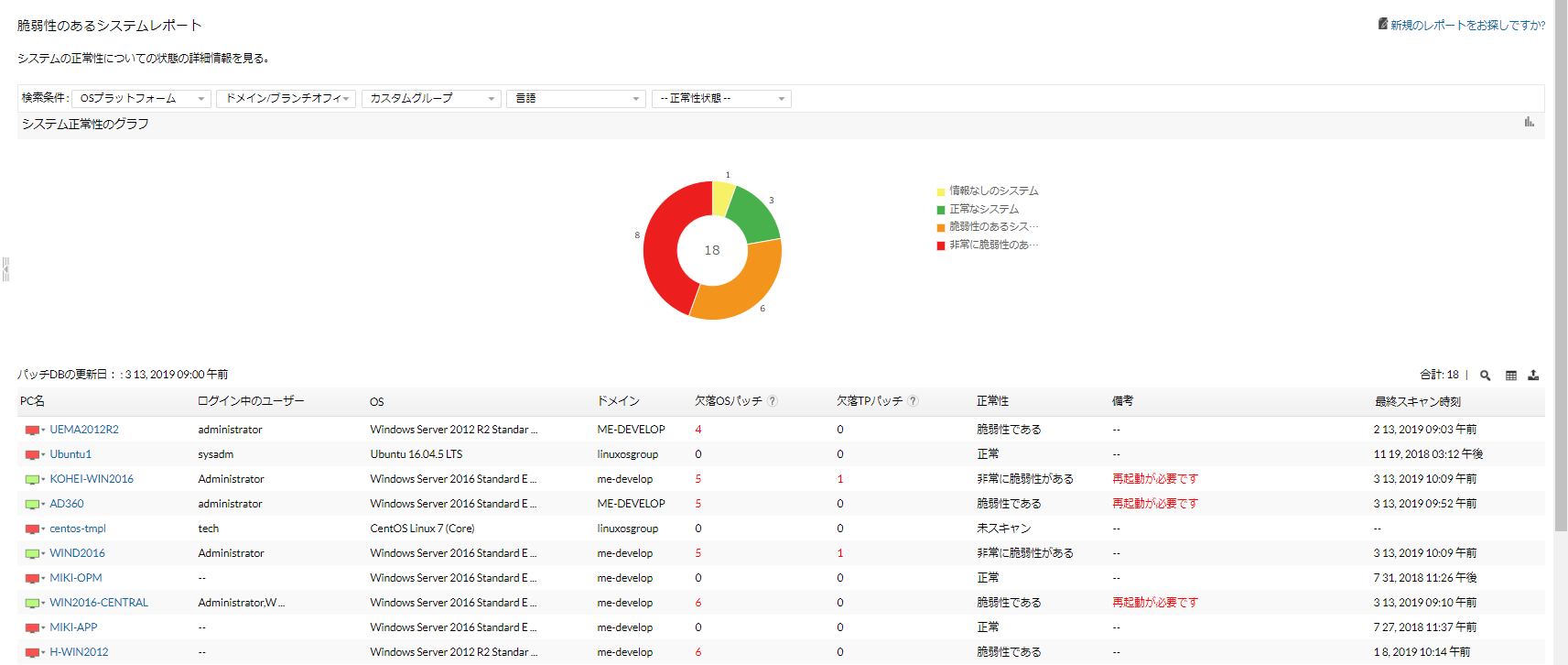

05 資産に関するさまざまなレポートを作成し、状況を把握し、必要に応じてKPIを更新

目標:適切なKPI(重要業績評価指標)を設定、追跡して、より良い意思決定を推進します。また、レポートを重要な主要メトリックとしてダッシュボードに常に表示します。

KPIに応じて定期的に確認すべきレポート例は以下のとおりです。

ライセンスの平均コスト

ベンダー別に分けた総資産支出

所有資産の総額

有効期限ごとのソフトウェアライセンス

利用可能のライセンス数

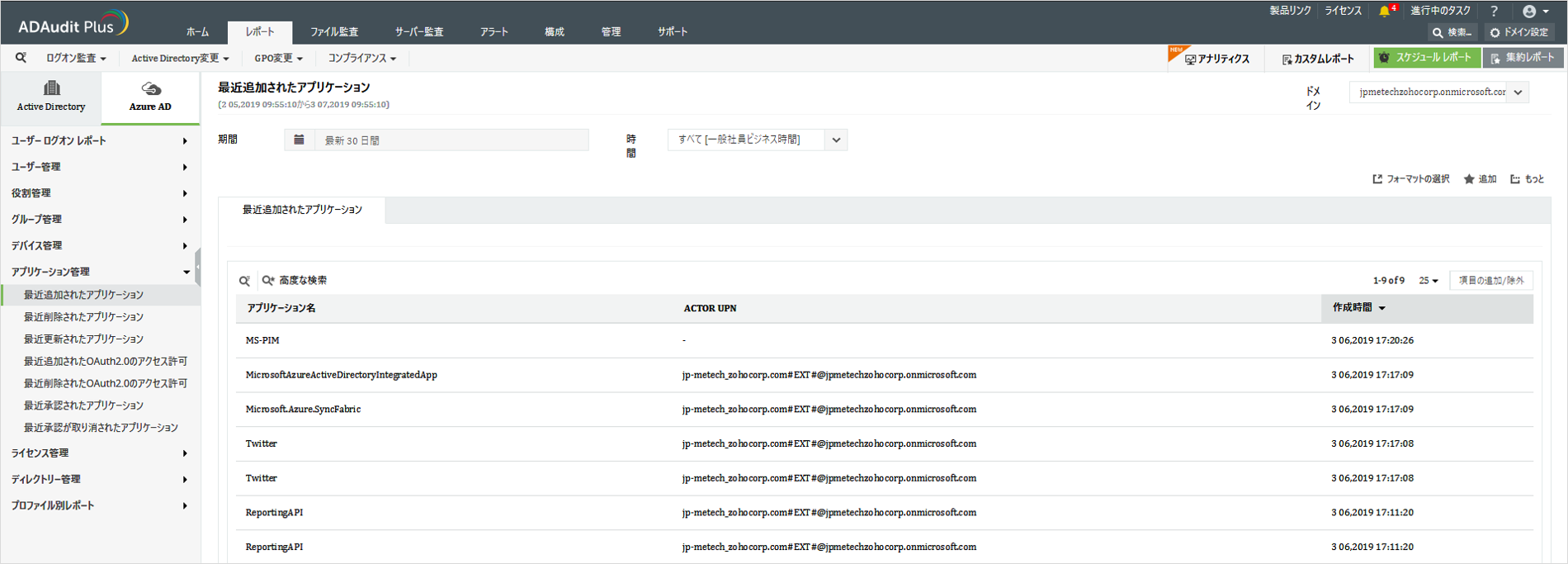

06 監査を実施

目標:コンプライアンス遵守ができているか、内部監査を実施し、改善計画を策定します。ツールによっては、監査用のレポートを数クリックで表示することが可能です。

07 継続的な改善(PDCA)

目標:資産情報を最新の状態に保ち、改善が必要な重要な資産を特定します。

【関連ホワイトペーパーのご紹介】

IT資産管理を効率化する ServiceDesk Plusの 15の使い方

自分の会社の運用にとって適切で、かつ有効なIT資産管理を行うために、何を管理しなければならないのか、また、ツールを利用してどんなことができるのか。185カ国、10万社以上の企業で利用されている弊社が提供するITサービスデスクツールManageEngine ServiceDesk Plusの画面とあわせて、使い方のベストプラクティスをご紹介しています。資産管理に対する可視性、また、モバイル機器も管理してセキュリティを向上させたいという方、機器に対するコントロール不足を課題に感じている方に特におすすめです。

▼▼ダウンロードはこちら ▼▼

IT資産管理を効率化する ServiceDesk Plusの 15の使い方

【他シリーズのヘルプデスク連載記事はこちら】

ITIL®専門家によるわかりやすい解説本>連載!- ITの品質向上とコスト削減からとらえたITIL®

【関連情報】

関連情報をCheck!>ITIL®準拠に活用できるITサービスマネジメントツール

ManageEngine「ServiceDesk Plus」製品サイト

関連情報をCheck!>30日間フル機能が無料で使えてサポート付き

「ServiceDesk Plus」評価版ダウンロードページ

関連情報をCheck!>脆弱性パッチ管理からモバイルデバイス管理(MDM)も実現できるクライアント管理ツール

ManageEngine「Desktop Central」製品サイト

関連情報をCheck!>30日間フル機能が無料で使えてサポート付き

「Desktop Central」評価版ダウンロードページ

【セミナー】

*人気*セミナー>3ヵ月で運用に乗る!システム担当者がITIL®に準拠して業務改善する方法

※itSMF Japan 第68回セミナーでパネリストとしてご登壇されたフェス社講師様が解説します。

セミナー>ユーザー登録してすぐに始められる!インシデント管理の自動化

※ServiceDesk Plusのインシデント管理機能をデモで解説します。